Blue Informatique est votre partenaire de confiance pour la gestion des Systèmes Réseaux avec Cybersécurité dans la région du Léman et du Genevois (Audits, Conseils + Formations).

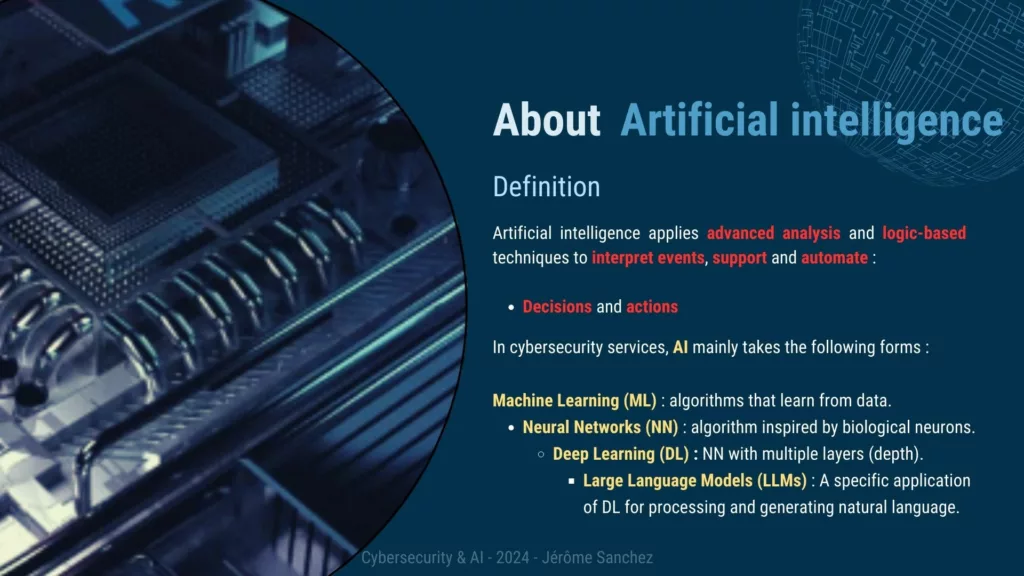

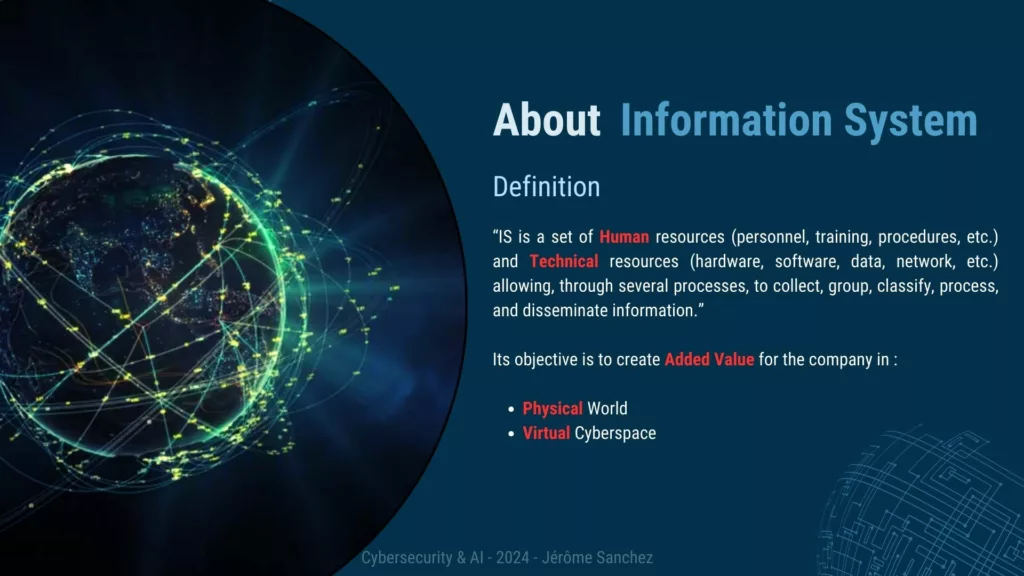

Blue informatique, réseaux, audits, conseils, formations est votre partenaire privilégié dans la gestion, l’optimisation et la sécurisation des réseaux informatique pour les entreprises du Léman et du Genevois. Nous offrons depuis 2010 une gamme complète de services sur les Systèmes d’information (Si) avec intelligence Artificielle (iA) et leurs Cybersécurité. Nous mettons à votre disposition notre expertise dans la région d’Évian-les-Bains, Thonon-les-Bains, Bons-en-Chablais, Annemasse et Genève.

En travaillant en étroite collaboration avec nos clients, notre approche consiste à concevoir des stratégies sur mesure. L’angle adopté consiste à évaluer les risques sur les actifs via des audits. Cela répond à leurs besoins spécifiques en gestion et sécurité réseau. Nous planifions chaque étape avec soin, en tenant compte des exigences uniques de chaque projet. Notre processus comprend le déploiement efficace des solutions adaptées, une maintenance régulière pour assurer le bon fonctionnement en continu des systèmes.

Lorsqu’il s’agit de migration, nous mettons en œuvre des stratégies réfléchies pour garantir une transition fluide vers de nouvelles technologies ou architectures, minimisant ainsi les interruptions et les risques pour nos clients. La protection de leurs infrastructures est également au cœur de notre approche. Des mesures de sécurité robustes sont intégrées à chaque étape du processus. Elles assure la confidentialité, l’intégrité et la disponibilité des données (celles-ci sont expliquées plus en détails ci dessous).

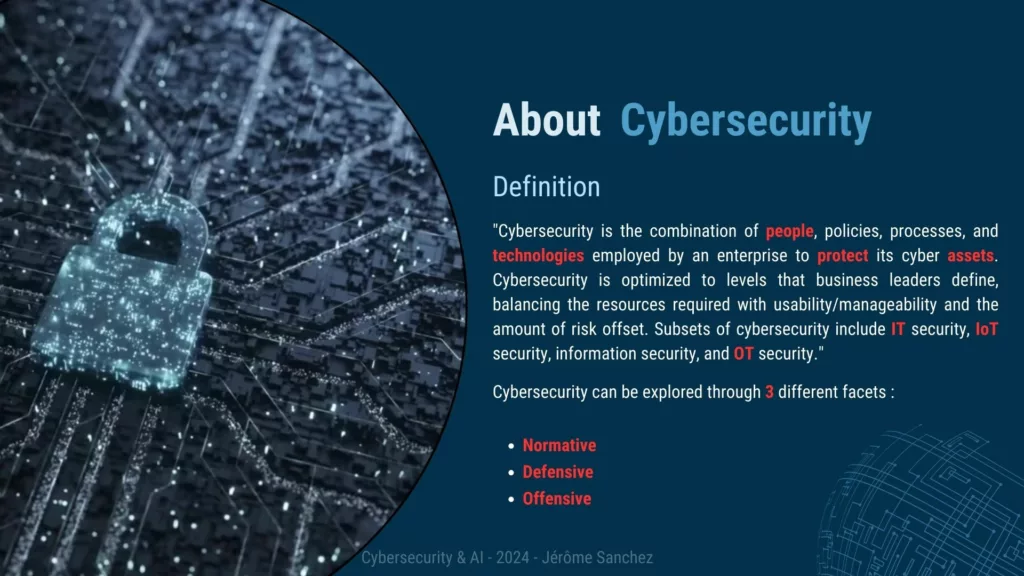

Cybersecurity : C.i.A, D.i.D & 0 Trust.

Une importance toute particulière est accordée à la protection des actifs informatiques des entreprises.

Notre expertise en matière de cybersécurité repose sur une combinaison de techniques et de bonnes pratiques. Nous nous engageons à suivre et à mettre en œuvre les principaux frameworks de sécurité établis.

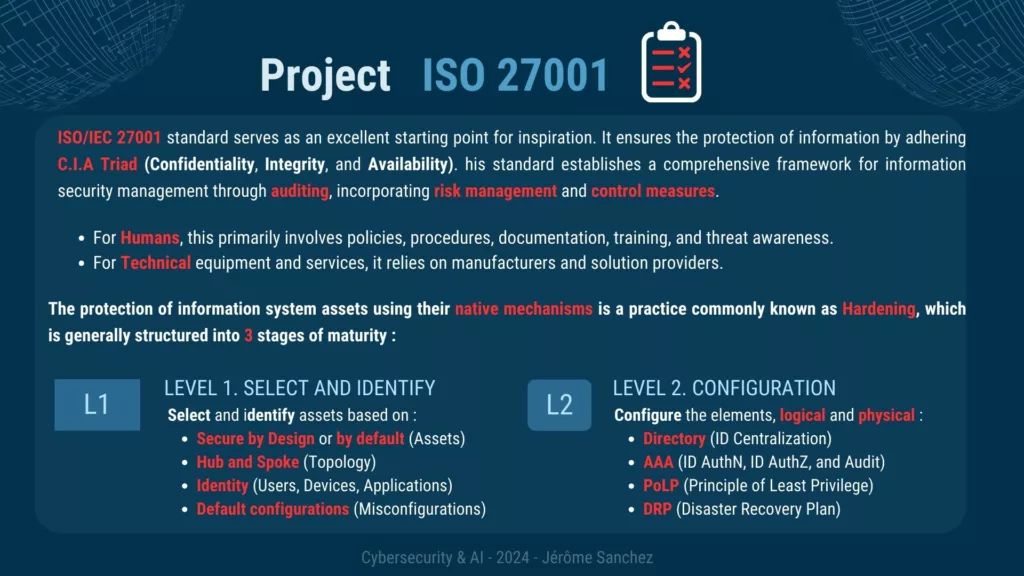

Par exemple, la triade Confidentialité, Intégrité et Disponibilité (C.i.A) est fondamental en sécurité informatique. Elle garantit la protection des données sensibles. La confidentialité assure que seules les personnes autorisées peuvent accéder aux informations. L’intégrité garantit que les données restent exactes et non altérées. La disponibilité assure un accès constant aux informations lorsque nécessaire.

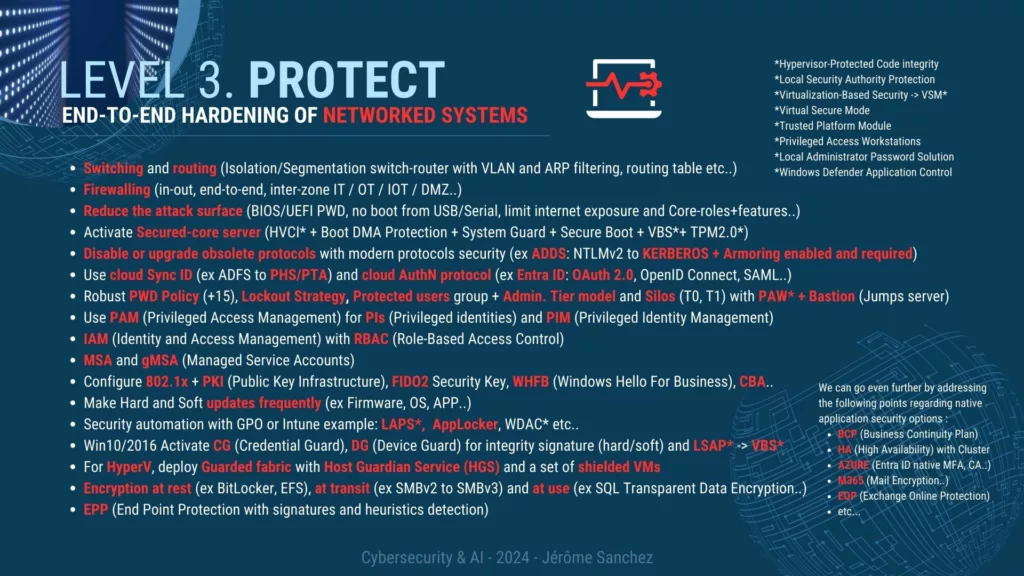

Nous nous appuyons également sur les meilleures pratiques de durcissement (Hardening). Le durcissement consiste à configurer les composants informatiques de manière à réduire leur surface d’attaque et à minimiser leurs vulnérabilités. En appliquant des mesures de durcissement à nos infrastructures, nous réduisons les risques de compromission des systèmes face aux cybermenaces.

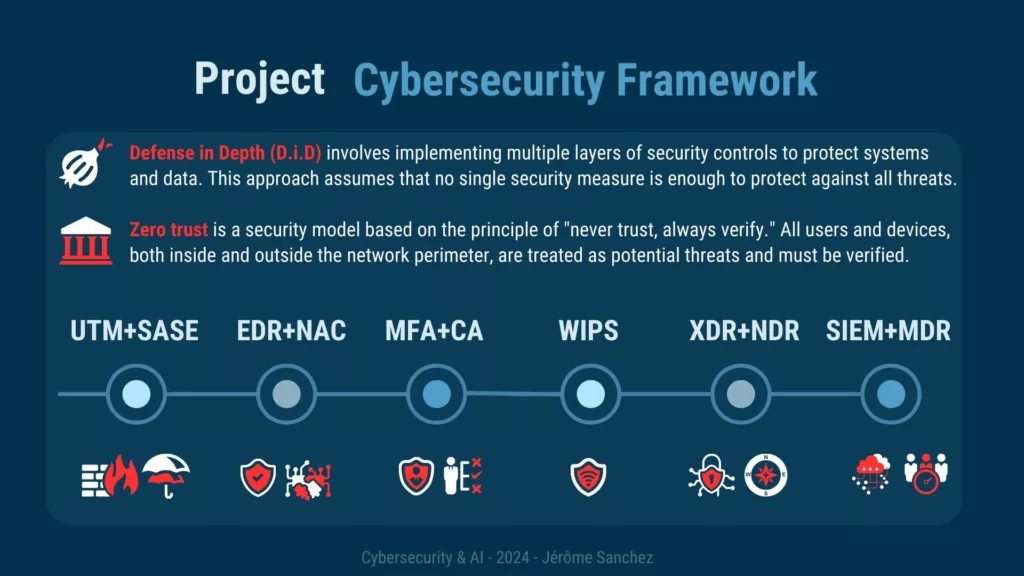

Le framework Defense in Depth (D.i.D), consiste à superposer plusieurs couches de défense pour protéger les systèmes contre les cybermenaces. En adoptant cette approche, nous veillons à ce que la sécurité ne dépende pas uniquement d’une seule mesure. Mais repose plutôt sur une combinaison de mesures complémentaires. Allant de la prévention, en passant par la détection et la réponse en cas d’incident.

Le concept Zero Trust repose sur le principe selon lequel aucun actif interne ou externe (utilisateurs, appareils ou applications), à tout moment et en tout lieu, ne doit être automatiquement considéré comme digne de confiance. Cela constitue un pilier fondamental de notre approche du renforcement de la protection des identitées.

Outils de dernière génération pour une protection optimale.

Nous intégrons les toutes dernières technologies de protection contre les cybermenaces. Nos équipes sont certifiées sur Microsoft ainsi que sur tous les produits WatchGuard. WatchGuard Technologies, Inc. se distingue comme une entreprise internationale spécialisée dans la cybersécurité. Leur approche novatrice propose une plateforme de sécurité unifiée, qui vise à renforcer l’échelle et la rapidité de leurs opérations.

Nous déployons des pare-feu de type Unified Threat Management (UTM). Ces pare-feu permettent des inspections HTTPS, essentielles pour détecter les menaces. Nous sécurisons également les serveurs et les terminaux avec des solutions Endpoint Detection and Response (EDR). Elles détectent et bloquent efficacement les attaques zero day. L’authentification multi-facteurs (MFA) par tokens renforcent la protection des identités. Nous sécurisons les réseaux Wi-Fi avec le Wireless Intrusion Prevention System (WIPS). Ce système détecte et prévient la plupart des intrusions. L’Extended Detection and Response (XDR) offre une visibilité et une capacité d’action complète sur le système d’information. Les dispositifs proposant du XDR sont parfaits pour détecter les attaques sophistiquées telles que les Advanced Persistent Threats (APT). Bien sûr, nous proposons le Disaster Recovery Plan (DRP). Grace à nos solutions Cloud, nous offrons également du Business Continuity Plan (BCP).

Fort de cette expertise, nous avons publié un livre dans les collections ENI : Les Fondamentaux de la Cybersécurité avec WatchGuard. Celui-ci explique les concepts et détails pour le déploiement de toutes les solutions de protection de WatchGuard.

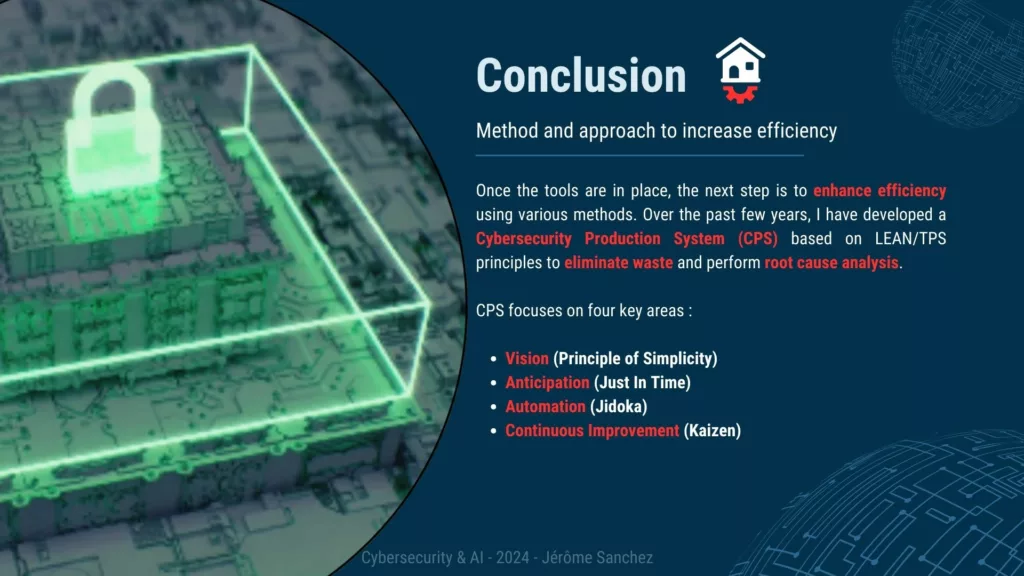

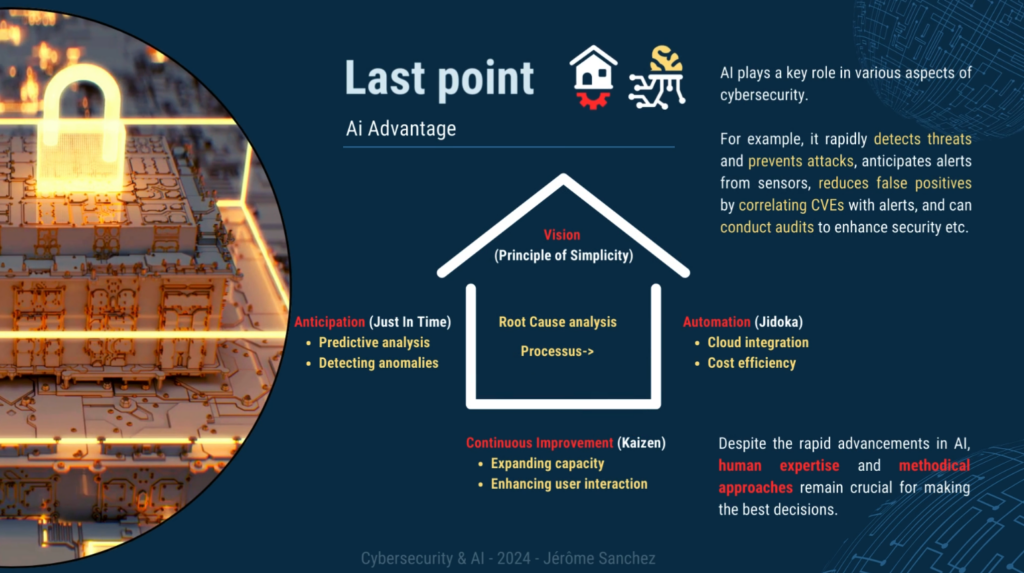

Cybersecurity Production System (CPS).

Enfin, notre engagement ne se limite pas à la mise en place initiale. Mais propose une approche Cybersecurity Production System (CPS) d’inspiration LEAN & TPS (Toyota Production System). Celle ci cherche l’efficacité en supprimant tous les types de gaspillages. Le programme CPS repose sur quatre piliers fondamentaux. Pilier qui assure la réussite et la pérennité des systèmes d’information de nos clients :

Vision : Nous adoptons une approche stratégique simple et claire pour la création de valeur. Cela afin de garantir que le SI de l’entreprise s’aligne parfaitement avec ses objectifs à moyen et long terme.

Anticipation : Nous accordons une grande importance à l’anticipation des besoins et des défis potentiels. Cela implique de surveiller les incidents, d’analyser les causes profondes, apporter les corrections et suivre les avancées technologiques ainsi que les changements réglementaires.

Automatisation : L’automatisation est au cœur de notre approche pour optimiser l’efficacité opérationnelle et réduire les tâches répétitives et chronophages.

Amélioration continue : Nous croyons fermement à l’idée que l’excellence est un voyage continu. C’est pourquoi nous nous engageons à surveiller en permanence les performances du SI, à identifier les opportunités d’optimisation.

Partenariats durables.

Chez Blue informatique, nous établissons des partenariats durables. Cela en offrant des services réseaux, d’audits & conseils ainsi que des formations sur Microsoft et WatchGuard. Notre compréhension approfondie des défis et objectifs uniques des TPE et PME nous permet de fournir une expertise technique robuste. Nous nous engageons à élaborer des solutions sur mesure pour répondre à leurs besoins spécifiques, que votre entreprise opère dans le secteur industriel, médical ou commercial. Notre équipe vous accompagne à chaque étape de votre croissance. Contactez-nous pour explorer comment nos services d’administration réseau, audits, conseils en systèmes d’information et programmes de formation peuvent favoriser la croissance et la sécurité de votre entreprise.